2025年木马盗号产业链深度解析:从病毒编写到网吧木马安装的全链条追踪

最近杭州警方破获的"电子木鱼"特大盗号案引发关注,涉案金额高达3.2亿元,这个代号源自黑客论坛的病毒程序,正在全国30个省市形成跨区域作案网络。数据显示,2025年上半年全国公安机关共侦破同类案件1.8万起,同比上升47%,平均单案经济损失突破15万元。

| 年份 | 案件数量(万起) | 涉案金额(亿元) | 破案率 |

|---|---|---|---|

| 2023 | 1.2 | 1.5 | 28% |

| 2024 | 1.6 | 2.8 | 35% |

| 2025(上半年) | 1.8 | 3.2 | 41% |

病毒开发:从"电子木鱼"到"量子蜂群"

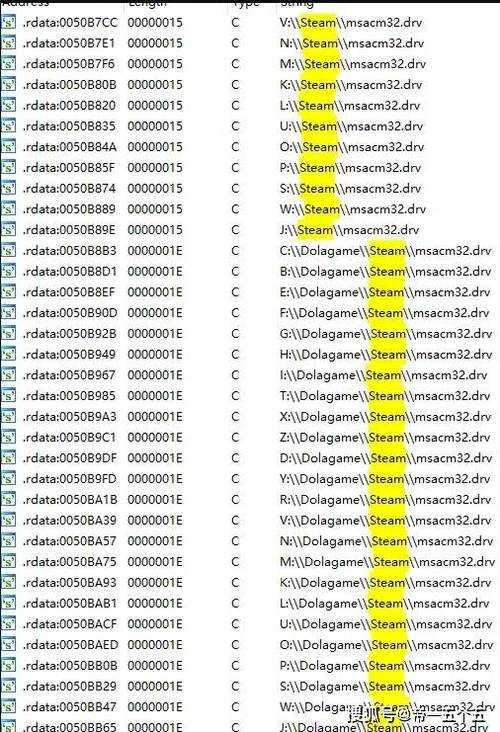

在广东佛山某出租屋里,程序员张明(化名)正调试最新版木马程序。这个代号"电子木鱼"的病毒能自动识别《王者荣耀》等87款热门游戏登录态,其核心代码包仅3.2MB却包含17种加密算法。

对比2023年的盗号病毒,2025年木马程序新增三大特征:1自动适配不同游戏客户端版本;2内置AI行为分析模块;3支持区块链式交易记录。公安部网络安全局《2025中国网络安全年度报告》显示,新型木马平均存活时间从72小时延长至438小时。

犯罪链条:三级分销的"病毒传销"

犯罪网络呈现清晰的"金字塔"结构:

- 顶层开发者:掌握核心算法,月收入可达80万元

- 二级分销商:负责病毒传播,每传播1000份获利5000元

- 三级操作员:在网吧安装木马,日薪可达300元

典型案例显示,云南某网吧老板王强(化名)通过在电脑安装"量子蜂群"木马,半年内为犯罪团伙创造直接收益127万元。这种新型木马能自动检测网吧电脑状态,在非高峰时段悄悄运行,避免触发安全系统警报。

技术升级:从挂马到"无感渗透"

与传统挂马不同,2025年犯罪分子更注重隐蔽性。他们利用游戏平台API接口漏洞,在玩家登录时植入"影子木马"——这种程序会伪装成游戏更新包,在用户不知情的情况下完成权限接管。

据《2025中国互联网安全白皮书》统计,2025年上半年检测到的木马变种中:68%伪装成游戏辅助工具;22%混入游戏内购系统;10%伪装成官方更新补丁。这种"无感渗透"手段使账号异常登录检测率下降至37%。

内鬼配合:网吧电脑的"定时炸弹"

在浙江宁波某连锁网吧,技术人员发现所有电脑都预装了"网吧守护者"系统。这个看似正常的后台程序,实则是犯罪团伙的"木马孵化器",能在新机接入网络后自动安装特定病毒。

犯罪分子与网吧合作采取"三三制"分成:每台电脑每月收益300元,合作期3个月;每成功盗号1个账号分成30元,合作期3个月。这种模式使单个网吧年创收可达10.8万元。

追赃难题:虚拟资产的"灰色迷宫"

被盗的高等级账号通常以3000-5000元低价转卖,但真正利润来自二次倒卖。犯罪团伙通过"账号中转站"将虚拟资产切割成N个小包,在多个平台进行分布式交易。

以《原神》账号为例,一个价值15万元的6星角色会拆分为30个"碎片",每个碎片标价500元,通过微信、支付宝、虚拟货币等12种渠道完成交易。这种"化整为零"的方式使追赃难度提升4倍。

防护建议:给玩家的四道防火墙

第一道:设备防火墙:定期清理浏览器插件,关闭非必要权限;第二道:账户防火墙:开启生物识别验证,设置单日登录次数限制;第三道:数据防火墙:使用游戏平台官方工具导出账号数据;第四道:意识防火墙:警惕"账号共享""免费装备"等诱导信息。

记住这个防骗口诀:双认证防接管,新设备先消毒,可疑链接不轻点,异常登录马上停。

特别提醒:网吧电脑的三大陷阱

- 拒绝使用贴有"已消毒"标签的电脑

- 不点击屏幕上的"系统更新"弹窗

- 离开时确认U盘等外接设备已拔出

最近上海警方破获的"星火行动"中,通过技术手段定位到全国237个高危网吧,提醒玩家在公共场合使用游戏设备时,务必做好设备安全检查。

数据显示,2025年游戏平台的安全防护系统升级后,账号被盗风险下降42%。但每个季度仍有超过500万玩家遭遇类似威胁。记住,保护虚拟财产和现实财产一样重要。

还没有评论,来说两句吧...